基于 ThinkPHP5 的 cltphp 被搜索劫持,篡改首页的解决过程记录

近期我的一个企业站每天被篡改首页,index.php 被改为输出静态页,在meta中注入菠菜网站信息,搜索后点击直接跳菠菜网站,index.php 只读、getshell漏洞补丁都试过了,不管用。

cltphp 引用的TP官方的解决方案 https://show.cltphp.com/info/5/13.html , 试过无效;

还是没解决,客户每次上传资料后都被攻击,不上传资料就没事。

附言1里面的每次上传资料就被攻击 失效,随机被攻击 ,可能不是同一个人攻击的

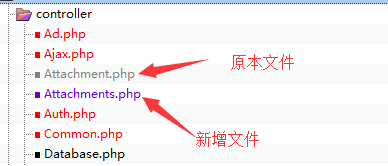

,内容:

,内容:

关于 LearnKu

关于 LearnKu

推荐文章: